システム運用において、ログはシステムの挙動を把握し、問題発生時の原因究明やセキュリティ監査を行うための極めて重要な情報源です。長年にわたり、Linuxシステムではsyslogプロトコルとその実装であるsyslogデーモン(sysklogd、後にrsyslogやsyslog-ngなど)がログ管理の中心的役割を担ってきました。しかし、システムの複雑化やログデータ量の増大に伴い、従来の手法にはいくつかの課題も見えてきました。

そのような背景の中、systemdの登場と共に「journald」という新たなログ管理システムがLinuxの世界に現れました。本記事では、journaldがなぜ誕生したのか、その特徴やメリット、そして多くのシステム管理者が抱く「journaldはrsyslogの代わりになるのか?」という疑問について、詳しく掘り下げていきます。

1. journald登場の背景:従来のログ管理が抱えていた課題

journaldの設計思想を理解するためには、まず従来のログ管理、特に広く使われてきたrsyslogがどのような課題に直面していたかを知る必要があります。

- テキストベースログの限界:

- 非構造化: syslogのメッセージは基本的に自由なテキスト形式でした。これにより、ログのパース(解析)が煩雑になり、特定の情報を抽出するためには複雑な正規表現などが必要でした。

- 一貫性の欠如: アプリケーションごとにログのフォーマットが異なると、横断的なログ分析が困難でした。

- 国際化対応: 文字コードやタイムゾーンの扱いが統一されておらず、グローバルな環境でのログ管理に課題がありました。

- ログローテーションと管理の複雑さ:

- ログファイルが際限なく増大するのを防ぐため、ログローテーション(古いログをアーカイブしたり削除したりする仕組み)が必要でした。この設定や管理は、

logrotateデーモンなどを用いて行いますが、設定が煩雑になることもありました。

- ログファイルが際限なく増大するのを防ぐため、ログローテーション(古いログをアーカイブしたり削除したりする仕組み)が必要でした。この設定や管理は、

- セキュリティ懸念:

- 改ざんリスク: テキストベースのログファイルは、権限があれば比較的容易に改ざんできてしまう可能性がありました。

- 機密情報の混入: ログに意図せず機密情報(パスワード、個人情報など)が含まれてしまうリスクがあり、そのマスキング処理も容易ではありませんでした。

- パフォーマンス:

- 大量のログメッセージが短時間に集中して発生すると、ディスクI/Oがボトルネックとなり、システム全体のパフォーマンスに影響を与える可能性がありました。

- ログの断片化:

- カーネルからのメッセージ(dmesg)、システムサービスが出力するログ、各種アプリケーションのログなどが、それぞれ異なるファイルや形式で管理されることが多く、問題発生時に複数のログを突き合わせて調査する必要がありました。特にシステムの起動シーケンス初期のログは取得が難しい場合もありました。

2. systemdとjournald:統合的なシステム管理を目指して

このような課題を解決すべく登場したのが、Linuxの起動プロセスとサービス管理を根本から見直すために開発された「systemd」です。systemdは、単なるinitデーモンの置き換えではなく、システム管理のための統合的なプラットフォームを目指しています。

journald (systemd-journald) は、このsystemdの中核コンポーネントの一つとして設計されたログ管理システムです。systemdの設計思想である「コンポーネントの統合と一元管理」をログ管理の領域で実現しようとするものです。

journaldが目指した主な目標は以下の通りです。

- ログデータの信頼性向上: ログの改ざんを検知・防止する仕組みの導入。

- 効率的なログ収集と保存: バイナリ形式での保存とインデックス化による高速なアクセス。

- 高度なログ検索とフィルタリング: 構造化されたデータに基づいた柔軟な検索機能の提供。

- システム全体のログの一元管理: カーネル、システムサービス、アプリケーションなど、あらゆるログを一箇所で管理。

- 起動プロセス初期段階からのログ収集: システム起動のごく初期段階から確実にログを記録。

3. journaldの主な特徴とメリット

journaldは、上記目標を達成するために多くの革新的な特徴を備えています。

- バイナリ形式でのログ保存:

- ログはテキストではなく、構造化されたバイナリ形式で

/run/log/journal(揮発性)または/var/log/journal(永続性)に保存されます。 - メリット:

- ディスクスペース効率の向上(データ圧縮はオプション)。

- 高速なログ書き込みと読み出し。

- ログエントリごとにメタデータが自動的に付与される。

- ログの改ざん検知機能(Forward Secure Sealing, FSS)。

- 留意点: ログの内容を確認するには専用の

journalctlコマンドが必要です。テキストエディタで直接開いて読むことはできません。

- ログはテキストではなく、構造化されたバイナリ形式で

- 構造化データ (Structured Logging):

- journaldに保存されるログエントリは、メッセージ本体だけでなく、タイムスタンプ、ホスト名、ユニット名(サービス名)、プロセスID、ユーザーID、プライオリティなど、豊富なメタデータ(フィールド)が自動的に付与されます。

- アプリケーションは

sd-journalAPIを利用して、独自のカスタムフィールドを含む構造化ログを直接journaldに送信できます。 - メリット: フィールドを指定した高度で正確なログ検索・フィルタリングが可能になります。

journalctlコマンドによる強力な操作:- journaldのログを閲覧・操作するための専用コマンドラインユーティリティです。

- 主な機能:

- 多彩なフィルタリングオプション:

- 時間範囲 (

--since,--until) - 起動セッション (

-b) - ユニット名 (

-u <unit_name>) - プライオリティ (

-p <priority>) - プロセスID、ユーザーID、グループID

- メッセージ内容のキーワード検索

- 特定のフィールド値によるフィルタリング

- 時間範囲 (

- 多様な出力形式 (

-oオプション):short(デフォルト),verbose,export(バイナリ),json,json-prettyなど。 - ログのリアルタイム追跡 (

-f)。 - ログを逆順(新しいものから)表示 (

-r)。 - ディスク使用量の確認や古いログの削除 (

--disk-usage,--vacuum-size,--vacuum-time)。

- 多彩なフィルタリングオプション:

- 統合ログ管理:

- カーネルメッセージ (kmsg)

- systemdが起動・管理するサービスの標準出力 (stdout) および標準エラー出力 (stderr)

- 従来のsyslogプロトコル経由で送信されるログ (デフォルトで

/dev/logソケットをリッスン) sd-journalAPI経由で送信されるアプリケーションログ- これら全てが一元的にjournaldによって収集・管理されます。これにより、システム起動の初期段階からアプリケーションレベルまで、一貫したログ追跡が可能になります。

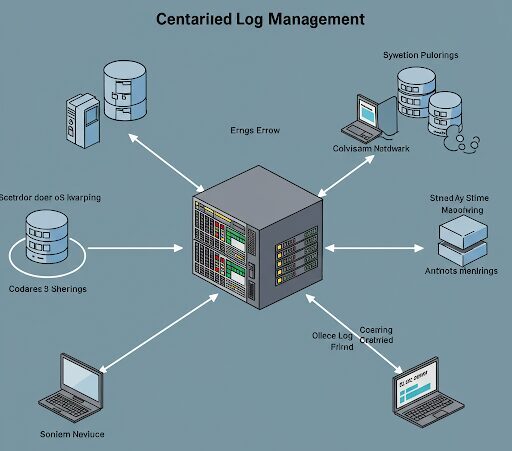

- ログ転送機能:

systemd-journal-gatewayd: HTTP経由でjournaldのログをリモートから閲覧可能にするサービス。systemd-journal-remote: journaldのログを別のjournaldインスタンスや、伝統的なsyslogサーバに転送する機能。/etc/systemd/journald.confのForwardToSyslog=yes設定により、ローカルのrsyslogなどにログを転送することも可能です(多くのディストリビューションでデフォルト)。

- 信頼性とセキュリティ:

- 改ざん検知 (Forward Secure Sealing, FSS): オプションでログに署名を行い、改ざんを検知できます。

- レート制限: 特定のサービスからのログが大量に発生し、システムリソースを圧迫するのを防ぐためのレート制限機能。

- アクセス制御: 通常ユーザーは自身のプロセスが出力したログのみ閲覧可能、特権ユーザー (rootやadmグループのユーザー) は全てのログを閲覧可能、といったアクセス制御が行われます。

- パフォーマンス:

- ログはまずメモリ上のリングバッファに書き込まれ、その後ディスクにフラッシュされます。これにより、頻繁なディスク書き込みを避け、システムへの負荷を軽減します。

- インデックス化されたバイナリ形式により、大量のログデータの中から特定の情報を検索する際のパフォーマンスが向上します。

4. rsyslogとの比較:何が違うのか?

journaldの登場は、長年Linuxログ管理のデファクトスタンダードであったrsyslogとの関係性について多くの議論を生みました。両者の主な違いを比較してみましょう。

| 特徴項目 | journald (systemd-journald) | rsyslog |

| 基本アーキテクチャ | systemdに統合されたコンポーネント。ローカルログ収集が主だが、転送機能も持つ。 | 独立したsyslogデーモン。柔軟な設定とプラグイン機構による高い拡張性。ネットワーク経由のログ収集・転送に強み。 |

| ログ形式 | バイナリ形式、構造化データが基本。 | テキスト形式が基本。構造化ログ(CEE, Lumberjack等)も設定により対応可能。 |

| 設定 | /etc/systemd/journald.conf で設定。比較的シンプル。 | /etc/rsyslog.conf 及び /etc/rsyslog.d/*.conf。高機能ゆえに複雑になることも。 |

| メタデータ | 自動的に豊富なメタデータが付与される。 | 基本的にはメッセージ本体のみ。パース処理で付加情報を抽出・追加可能。 |

| ログ検索 | journalctl による高速で柔軟なフィールドベース検索。 | grep, awk 等の外部コマンドや、専用クエリ言語 (RainerScript) でのフィルタリング。 |

| ログローテーション | journald自体がサイズや時間ベースでのローテーション機能を持つ。 | logrotate デーモンとの連携が一般的。rsyslog自体にも出力先ごとの制御機能あり。 |

| セキュリティ | 改ざん検知 (FSS)、アクセス制御。 | TLSによる暗号化転送、きめ細かいフィルタリングによる機密情報分離など。 |

| 出力先 | ローカルジャーナル、リモートjournald、syslog転送。 | ファイル、リモートsyslog、データベース(MySQL, PostgreSQL等)、Elasticsearch、Kafkaなど多彩なプラグイン。 |

| メッセージ加工 | 基本的には行わない。 | メッセージのパース、書き換え、フォーマット変更など高度な加工が可能。 |

| 起動初期ログ | initramfs段階からのログも収集可能。 | systemd環境ではjournaldから受け取ることが多い。 |

rsyslogの強み:

- 柔軟性と拡張性: rsyslogの最大の強みは、その驚異的な柔軟性と拡張性です。無数の入力モジュール、出力モジュール、パーサーモジュールがあり、複雑なログ処理パイプラインを構築できます。

- 高度なフィルタリングとルーティング: 正規表現やプロパティ(ホスト名、プログラム名、重要度など)に基づいた非常にきめ細かいフィルタリングルールを定義し、ログを異なるファイルやリモートサーバ、データベースなどに振り分けることが得意です。

- 既存システムとの親和性: 長年にわたり利用されてきたため、多くのツールやシステムがsyslog形式のログを前提としており、rsyslogはこれらの既存環境との連携において依然として重要な役割を果たします。

- 多様な出力先: ファイルだけでなく、各種データベース、メッセージキュー (Kafkaなど)、SIEM (Security Information and Event Management) 製品など、非常に多くの出力先に対応しています。

5. journaldはrsyslogの代わりになるのか?

この問いに対する答えは、**「状況による」**というのが最も正確でしょう。単純な置き換えが可能かどうかは、システムの要件や運用形態に大きく依存します。

journaldで十分な、あるいはjournaldが適しているケース:

- モダンなLinuxディストリビューションの標準的なログ管理: systemdを標準採用している多くのディストリビューション (RHEL/CentOS 7以降, Ubuntu 15.04以降, Debian 8以降など) では、journaldがデフォルトで有効になっており、基本的なログ収集・閲覧はjournaldで完結できます。

- ローカルでのログ収集・分析が主目的: 個々のサーバー内で完結するログ管理であれば、

journalctlの強力な検索・フィルタリング機能は非常に有用です。 - 構造化ログの活用: アプリケーション開発において構造化ログを導入し、そのメリットを最大限に活かしたい場合。

- システム起動シーケンス全体のログ保全: システム起動時の問題をトラブルシューティングする際に、initramfs段階からのログも含めて確実に記録されていることは大きな利点です。

- シンプルなログ転送: 他のjournaldインスタンスや、限定的なsyslog転送で十分な場合。

rsyslogが必要となる、あるいはrsyslogが適しているケース:

- 既存の中央ログ集約システムとの連携: すでにrsyslog (または他のsyslogデーモン) を用いた中央ログサーバーが構築されており、そこにログを集約する必要がある場合。

- 複雑なログフィルタリング、ルーティング、メッセージ加工: 特定の条件に基づいてログを細かく分類したり、メッセージ内容を書き換えたり、機密情報をマスキングしたりといった高度な処理が求められる場合。rsyslogの強力なルールエンジンとアクションはこのような場面で真価を発揮します。

- 多様な出力先への対応: ログをリレーショナルデータベース、NoSQLデータベース、Elasticsearchのような分析プラットフォーム、メッセージキューなどに直接出力したい場合。

- 長期間のテキストベースでのログアーカイブ要件: ポリシーとして、人間が可読なテキスト形式で長期間ログをアーカイブする必要がある場合。(ただし、journaldも

journalctl -o exportでエクスポートし、それをテキスト化することは可能です) - レガシーシステムやsyslogのみをサポートするネットワーク機器からのログ収集: journaldは基本的にローカルホスト上のログを収集しますが、rsyslogはネットワーク経由で様々なデバイスからのsyslogメッセージを受信できます。

共存という選択肢:

現実的には、多くのモダンなLinuxシステムでは journaldとrsyslogが共存しています。

一般的な構成は以下の通りです。

- journald: システム上のあらゆるログ(カーネル、サービス、アプリケーション)をまず収集し、構造化されたバイナリ形式でローカルに保存します。

- rsyslog: journaldからログを受け取り (通常は

/run/systemd/journal/syslogソケット経由、またはimjournalモジュールを使用)、rsyslogの設定に基づいてフィルタリング、加工、そしてローカルファイルへの書き出しやリモートサーバーへの転送を行います。

この共存構成により、journaldの持つ構造化ログや早期ブートログ収集のメリットと、rsyslogの持つ高度なフィルタリング・転送機能や既存システムとの互換性のメリットを両立できます。多くのディストリビューションでは、journald.conf の ForwardToSyslog=yes がデフォルトで有効になっており、この共存が標準的な動作となっています。

将来的な展望:

journaldの機能は継続的に改善・拡張されており、その役割は今後も増していくと考えられます。一方で、rsyslogも進化を続けており、特に大規模環境や複雑な要件を持つシステムでのログ管理ハブとしての地位は揺るがないでしょう。

また、クラウドネイティブな環境やコンテナ化されたアプリケーションでは、FluentdやFluent Bit、Logstashといったログコレクターがjournaldやrsyslogと連携し、あるいはそれらに代わってログ収集・転送の役割を担うケースも増えています。Dockerなどのコンテナランタイムも、コンテナログのドライバーとしてjournaldを指定できるようになっています。

6. journaldの基本的な使い方 (journalctl コマンド例)

journaldを実際に活用するために、journalctlコマンドの基本的な使い方をいくつか紹介します。

- 全てのログを表示 (新しいものが下): Bash

journalctl - 全てのログを逆順で表示 (新しいものが上): Bash

journalctl -r - 現在の起動セッションのログのみ表示: Bash

journalctl -b(前回起動時のログは-b -1、2回前は-b -2のように指定) - カーネルメッセージのみ表示 (dmesg相当): Bash

journalctl -k - 特定のユニット (サービス) のログを表示: Bash

journalctl -u nginx.service journalctl -u sshd.service - 指定したプライオリティ以上のログを表示:

emerg(0),alert(1),crit(2),err(3),warning(4),notice(5),info(6),debug(7)

journalctl -p err # エラー (err) 以上のログ (emerg, alert, crit, err) を表示 journalctl -p 3 # 上記と同じ - 時間範囲を指定して表示: Bash

journalctl --since "2024-05-10 10:00:00" --until "2024-05-10 11:00:00" journalctl --since "yesterday" --until "now" journalctl --since "1 hour ago" - ログをリアルタイムで追跡表示 (tail -f のように): Bash

journalctl -f journalctl -f -u nginx.service # nginxサービスのログをリアルタイム追跡 - JSON形式で整形して出力: Bash

journalctl -o json-pretty -n 5 # 最新5件をJSON形式で表示 - ディスク使用量の確認: Bash

journalctl --disk-usage - 古いログの削除 (ジャーナルのクリーンアップ):

- 指定したサイズになるまで古いログを削除: Bash

sudo journalctl --vacuum-size=500M - 指定した期間より古いログを削除: Bash

sudo journalctl --vacuum-time=2weeks

- 指定したサイズになるまで古いログを削除: Bash

これらのコマンドオプションを組み合わせることで、目的のログ情報を効率的に見つけ出すことができます。

7. まとめ

journaldは、systemdと共に登場し、従来のテキストベースのログ管理が抱えていた構造化、検索性、信頼性といった課題を解決するために設計された、Linuxにおける比較的新しいログ管理システムです。バイナリ形式による効率的な保存、自動的なメタデータ付与による構造化、journalctlコマンドによる強力な検索・フィルタリング機能、そしてシステム全体のログの一元管理といった多くのメリットを提供します。

一方で、rsyslogは長年の実績に裏打ちされた柔軟性、拡張性、そして特にネットワーク越しのログ転送や高度なメッセージ加工処理において依然として強力な存在です。既存のログ集約基盤との連携や、複雑なルーティング要件がある場合には不可欠と言えるでしょう。

結論として、「journaldがrsyslogの完全な代替となるか」という問いに対しては、単純なYes/Noでは答えられません。 多くのシステムでは両者が共存し、それぞれの長所を活かす形で運用されています。journaldがローカルでの包括的なログ収集と構造化を担当し、rsyslogがそのログを受け取って高度な処理や転送を行う、という連携は非常に効果的です。

システム管理者は、それぞれのツールの特性を理解し、自身のシステムの要件や運用ポリシーに応じて、journald単独で運用するのか、rsyslogと共存させるのか、あるいは他のログソリューションと組み合わせるのかを判断する必要があります。journaldの登場はLinuxのログ管理に大きな変革をもたらしましたが、それは選択肢が増えたことを意味し、より柔軟で堅牢なログ管理体制を構築する好機と言えるでしょう。